Una “potencia extranjera” atacó los ordenadores de Defensa

Los ciberespías, que infectaron con un virus tres meses la red de comunicación interna antes de ser detectados, querían acceder a secretos de la industria militar

Madrid

El Ministerio de Defensa atribuye a una “potencia extranjera” el ciberataque contra su red interna descubierto a primeros de marzo. Los responsables de la investigación se basan en la complejidad del ciberataque para descartar la autoría de hackers o ciberactivistas y sostener que “hay un Estado detrás”. El Informe Anual de Seguridad Nacional, aprobado el pasado día 15 y al que ha tenido acceso EL PAÍS, no recoge aún ese incidente, pero alerta del “incremento en la agresividad de algunos servicios de inteligencia extranjeros” y califica al ciberespionaje de “grave amenaza” para la seguridad nacional.La investigación sobre el ciberataque sufrido por Defensa aún no ha terminado, pero a medida que avanza, según fuentes del ministerio, se tienen ya algunas ideas claras: es mucho más grave de lo que inicialmente se pensó y se descarta al 90% que la intrusión procediera de dentro; es decir, de alguno de los operadores de la red de propósito general (WAN PG). Una cabo del Centro de Sistemas y Tecnologías de la Información y las Telecomunicaciones (Cestic) descubrió esa intromisión, pero el virus llevaba muchos meses (más de un trimestre, como al principio se creyó) infectando la red del Ministerio de Defensa sin que nadie lo advirtiese.

En teoría, por WAN PG —que, con más de 50.000 usuarios, conecta el órgano central del Ministerio, el Estado Mayor de la Defensa, los cuarteles de los ejércitos y las unidades en el exterior, entre otros organismos— no circula información clasificada.El temor es que el virus —que al parecer se introdujo con un correo electrónico— haya colonizado otras redes. El objetivo de los ciberespías, según las fuentes consultadas, podrían ser secretos tecnológicos de la industria militar. Los investigadores no se atreven aún a señalar a los autores de la intrusión pero, por sus características técnicas, no dudan en afirmar: “Hay un Estado detrás”.

“El espionaje industrial de información clasificada en poder de empresas que participan en programas del Ministerio de Defensa supone una amenaza de primera magnitud para la Seguridad Nacional”, describe el Informe Anual de Seguridad Nacional 2018. Este documento, aprobado el pasado 15 de marzo por el Consejo de Seguridad Nacional reunido en La Moncloa bajo la presidencia de Pedro Sánchez, no alude al ciberataque contra Defensa descubierto pocos días antes, pero alerta de que el ciberespionaje “de naturaleza tanto política como económica [...] en cuyo origen se encuentran ciertos Estados y empresas extranjeras”, constituye una “grave amenaza”.

El informe, que no se limita a realizar un balance del año pasado sino que por vez primera marca tendencias a corto y medio plazo, constata “un incremento en la agresividad de algunos servicios de inteligencia” extranjeros en España, a los que no identifica. Y agrega, de forma críptica, que “en los últimos años se han llevado a cabo neutralizaciones de los servicios de inteligencia hostiles en España, mediante expulsiones oficiales o bien neutralizaciones discretas, sin proceder a la comunicación oficial”.En cualquier caso, el ciberespacio se ha convertido ya, según el documento, en un “nuevo campo de batalla” en el que operan Estados, espías, empresas, grupos terroristas o ciberdelincuentes, entre otros actores.

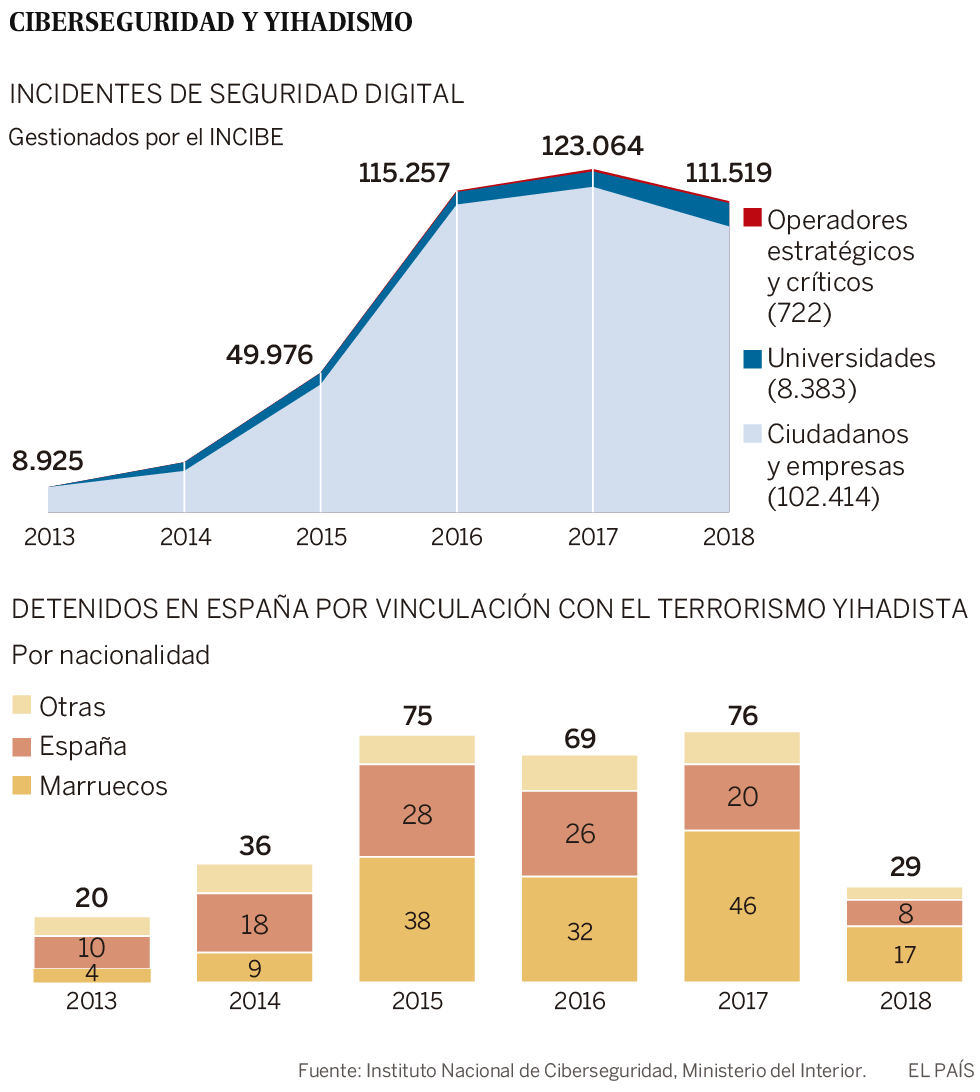

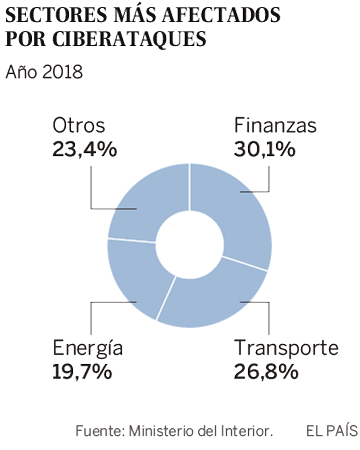

El Centro Criptológico Nacional (CCN) hizo frente en 2018 a 38.192 ciberataques, el 57% dirigidos contra redes de las administraciones públicas. El Instituto Nacional de Ciberseguridad (Incibe) gestionó también 111.519 incidentes, de los que 722 afectaron a operadores estratégicos críticos; es decir, gestores de servicios esenciales para la sociedad. En los últimos cinco años, estos últimos han sufrido más de 2.300 ataques. Los sectores financiero, energético y de transportes suman más de la mitad de los casos.

La batalla de la desinformación. Junto a los ciberataques, “cada vez más sofisticados”, medios de información en Internet y redes sociales pueden convertirse en “armas de persuasión masiva”, susceptibles de actuar como “elementos de desestabilización de la sociedad en momentos relevantes, como en los periodos electorales”, señala el informe. Sin mencionar casos concretos, el documento advierte de que, junto con el ciberespionaje, las “operaciones híbridas de terceros Estados”, que combinan la fuerza militar o la diplomacia con la manipulación de la información a través de la red constituyen las “amenazas más críticas”.

En tono autocrítico, ese texto señala que “el efecto amplificador de las [noticias falsas en las] situaciones de crisis se debe en muchas ocasiones y encuentra su origen en una deficiente, excesiva o errónea política de comunicación” por parte de los Gobiernos, a los que recuerda su obligación, “respecto del análisis de la información y la desinformación”, y avisa de que “la política informativa en estos casos se ha de desplegar con la debida transparencia y suficiente reserva”.

El informe no alude a la crisis catalana, que no se menciona ni una sola vez a lo largo de sus 170 páginas. El Gobierno de Mariano Rajoy renunció a contrarrestar con una política informativa propia el discurso independentista; el Departamento de Seguridad Nacional se ha convertido ahora en punto de contacto de la UE para la “alerta temprana” ante campañas de desinformación en las redes sociales, con especial atención a procesos electorales y al contencioso de Cataluña.

Contra el yihadismo. “El terrorismo yihadista sigue siendo la principal amenaza para España”, constata el informe, que reconoce que el anuncio de retirada de las tropas estadounidenses de Siria supone “un elemento considerable de incertidumbre” para la evolución del conflicto. Tras la pérdida del Califato, el Estado islámico está evolucionando “desde una entidad territorial a una red encubierta”, avisa. El 30% de los 2.000 combatientes extranjeros que había en Siria e Irak han salido hacia otros países y unos 200 residentes en España viajaron al Califato, según el informe, que coincide a grandes rasgos con otros documentos publicados recientemente.

La amenaza para España se asocia a su pertenencia a la coalición internacional. El mayor riesgo de atentado “proviene de terroristas individuales autorradicalizados o de quienes se integran en células autónomas”, como la que perpetró los atentados de Barcelona y Cambrils. También ese caso demuestra la “preocupante capacidad” de estos grupos “para fabricar medios explosivos de alta potencia recurriendo a materiales fácilmente disponibles”.

En 2017 fueron detenidos en España 76 presuntos yihadistas (más de la mitad marroquíes), mientras que en 2018 la cifra de arrestados bajó a 29. Por primera vez, fueron más los detenidos en el extranjero con la colaboración de las Fuerzas y Cuerpos de Seguridad españoles (32) que los capturados en suelo español.

Más gasto en Defensa. El informe apuesta por un aumento sostenido del gasto militar, en línea con el 2% del PIB comprometido con la OTAN. Se “requiere un marco de financiación estable y progresivamente creciente que permita recuperar capacidades y disponer de las necesarias para hacer frente a los retos de presente y futuro”, dice. En 2018, el gasto en Defensa fue del 0,93% del PIB, tres décimas más que en 2017 pero muy lejos del listón que fija la OTAN.

CÓMO COMBATIR LA CRECIENTE AMENAZA DE LOS DRONES

La crisis vivida en diciembre pasado en el aeropuerto de Gatwick (Londres), que tuvo que cancelar todos sus vuelos por la presencia de drones, muestra cómo unos artefactos que en sus versiones más simples se pueden adquirir en jugueterías pueden convertirse en una amenaza para la seguridad del tráfico aéreo. El informe recoge que Aena, empresa operadora de aeropuertos, está probando sistemas de detección, identificación y contramedidas que incluyen la inhibición y captura de “drones no colaborativos”, mediante técnicas de interferencia de señal y generación de señal ficticia de GPS. Por su parte, la Guardia Civil ha puesto en marcha en el aeropuerto de Barajas un Equipo Pegaso, encargado del control de drones en la comunidad de Madrid. El número de incidentes con drones ha pasado de seis en 2016 a 114 en 2018, y el de operadores de drones de 24 en 2014 a 1.291 el año pasado.